Um Sperrungen von Fail2Ban mit iptables in Zabbix sichtbar zu machen kann wie folgt vorgegangen werden:

In dieser Anleitung gehe ich mal davon aus, dass fail2ban auf dem Server installiert und SASL, Courierauth und SSH „scharf geschaltet“ ist. Zusätzlich muss sudo installiert und konfiguriert werden.

aptitude install sudoAnschließend in die Datei /etc/sudoers folgendes eintragen:

zabbix ALL=NOPASSWD: /sbin/iptablesAbspeichern und den Dienst neu starten.

/etc/init.d/sudo restart

Zuerst ein paar zusätzliche Parameter in die zabbix_agentd.conf einfügen:

echo "UserParameter=iptables.fail2ban-sasl[*],sudo iptables -L fail2ban-sasl |grep DROP |wc -l" >> /etc/zabbix/zabbix_agentd.conf

echo "UserParameter=iptables.fail2ban-courierauth[*],sudo iptables -L fail2ban-courierauth |grep DROP |wc -l" >> /etc/zabbix/zabbix_agentd.conf

echo "UserParameter=iptables.fail2ban-ssh[*],sudo iptables -L fail2ban-ssh |grep DROP |wc -l" >> /etc/zabbix/zabbix_agentd.conf

Nun sollte der Agent neu gestartet werden.

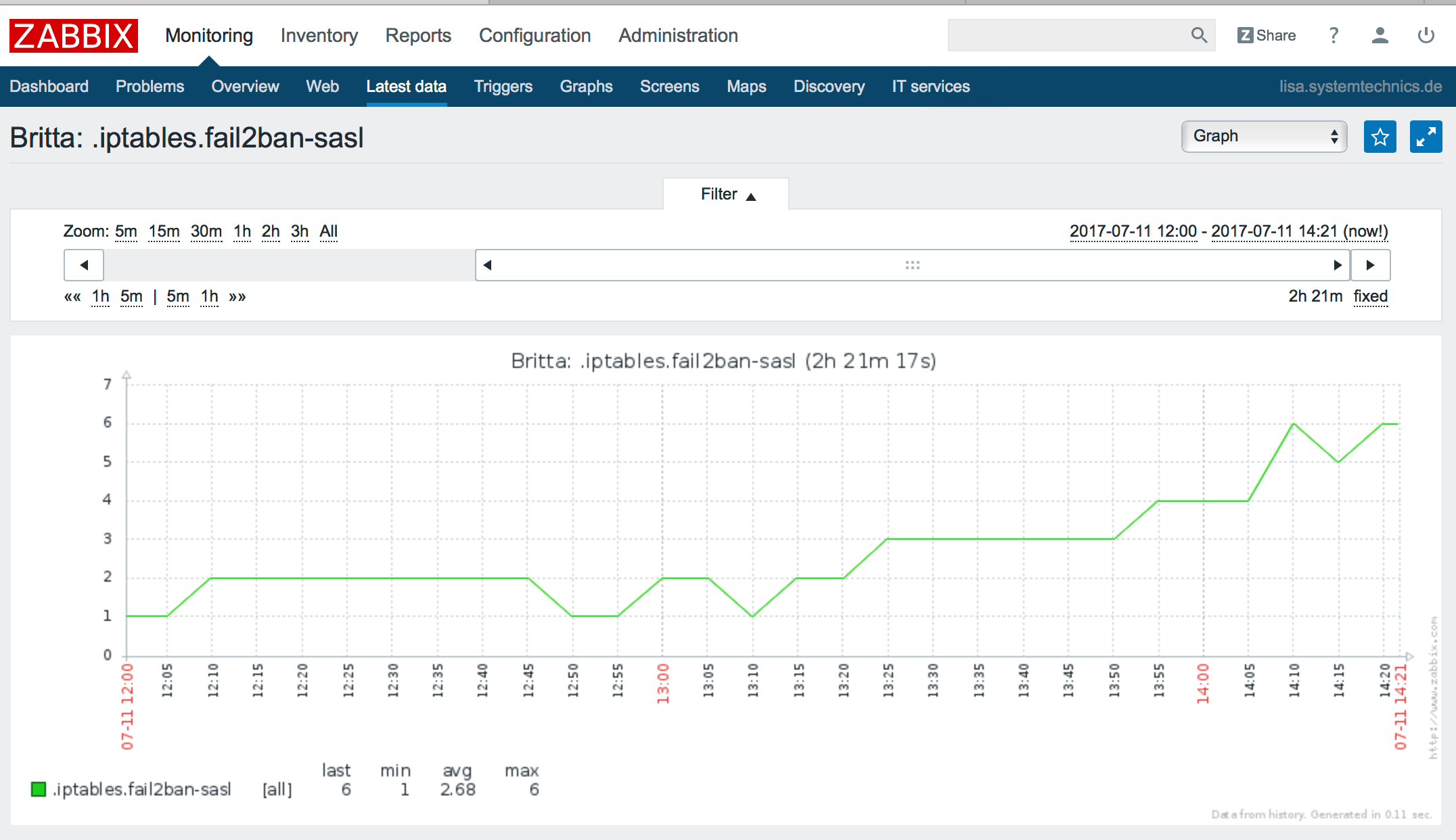

/etc/init.d/zabbix-agent restartIn Zabbix selbst kann nun ein entsprechendes Template erstellt werden. Ich habe dies Template mal als Datei zbx_export_templates.xml hier abgelegt.

Das Template kann anschliessend den einzelnen Hosts (mit Mailer Postfix/Courier) zugewiesen werden und die Daten werden ab dem Zeitpunkt erfasst. Wer mag kann nun noch entsprechende Trigger konfigurieren.