Um eine ownCloud Installation gegen Brute-Force Attacken abzusichern ist fail2ban eine sinnvolle Möglichkeit. Hier beschreibe ich in kurzer Form welche Schritte dafür notwendig sind.

Zuerst müssten wir die Konfiguration von ownCloud ein wenig anpassen. Diese finden wir im Unterordner von owncloud unter ./config/

pico ./config/config.phpund fügen folgende Zeilen hinzu

'logtimezone' => 'Europe/Berlin',

'logfile' => '/var/log/owncloud.log',

'loglevel' => '2',

'log_authfailip' => true,Die Zeitzone sollte natürlich mit Ihrem Server übereinstimmen.

Nun folgt die Installation von Fail2Ban und anpassen diverser Konfig-Files.

aptitude install fail2ban -y

pico /etc/fail2ban/filter.d/owncloud.confDort fügen wir nun folgende Zeilen hinzu:

[Definition]

failregex = {"reqId":".*","remoteAddr":"","app":"core","message":"Login failed: .*","level":2,"time":".*"}

ignoreregex = Anschließend bearbeiten die die Datei /etc/fail2ban/jail.conf und fügen nachstehende Zeilen an das Ende der Datei hinzu:

pico /etc/fail2ban/jail.conf[owncloud]

enabled = true

port = 80,443

protocol = tcp

filter = owncloud

maxretry = 5

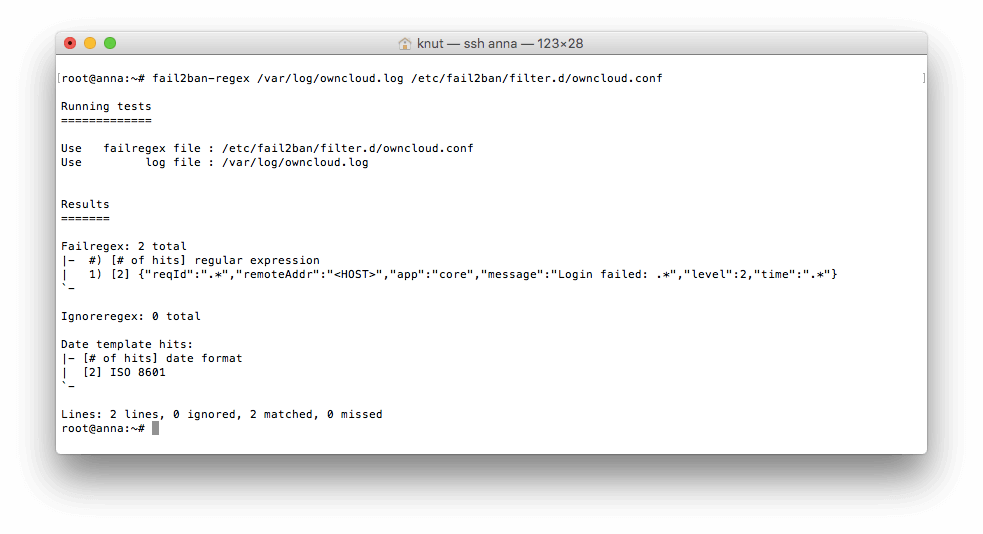

logpath = /var/log/owncloud.logMit folgendem Befehl lässt sich noch schnell prüfen ob die „RegEx“ Wirkung zeigt. Dazu einmalig mit falschen Daten an der ownCloud anmelden und anschließend mit folgendem Befehl auf der Konsole prüfen:

fail2ban-regex /var/log/owncloud.log /etc/fail2ban/filter.d/owncloud.confIst alles erfolgreich verlaufen kann man fail2ban einmal neu starten damit die Änderungen wirksam werden.

/etc/init.d/fail2ban restart